XAMPP и другие веб-серверы на PHP оказались под угрозой хакерских атак.

Недавно специалисты по кибербезопасности выявили серьезную уязвимость в языке программирования PHP, которая позволяет злоумышленникам удаленно выполнять вредоносный код на устройствах с Windows. Уязвимости присвоен идентификатор CVE-2024-4577.

Эксперты утверждают, что эксплуатация уязвимости упрощена из-за функции Best Fit в Windows, которая неправильно преобразует некоторые Unicode-символы в PHP. Злоумышленники могут использовать метод внедрения аргументов для принуждения интерпретатора PHP выполнять произвольные команды.

Проблема затрагивает версии PHP, работающие в режиме CGI, когда веб-сервер передает HTTP-запросы интерпретатору PHP для обработки. Но даже если режим CGI не используется, атаке подвержены установки PHP с доступными извне исполняемыми файлами интерпретатора, как это реализовано по умолчанию в пакете XAMPP для Windows.

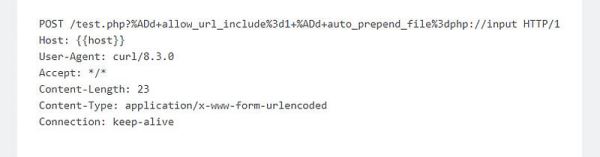

Исследователи показали, как злоумышленник может преобразовать безобидный HTTP-запрос в команду для запуска PHP-интерпретатора с дополнительными аргументами, что позволяет удаленно выполнять PHP-код из тела запроса.

Фото: Arstechnica.com

Фото: Arstechnica.com

Для подтверждения успешной атаки на странице должна появиться phpinfo.php, обходя защиту от аналогичной уязвимости 2012 года (CVE-2012-1823).

После публикации подробностей уязвимости организация Shadowserver начала сканирование интернета и выявила тысячи уязвимых серверов. Учитывая простоту атаки, потенциальную опасность и широкое распространение PHP, эксперты настоятельно рекомендуют администраторам немедленно установить патч для предотвращения возможных атак.

Фото: Arstechnica.com

Уязвимость обнаружил Оранж Цай (Orange Tsai) из компании Devcore в рамках аудита безопасности PHP. Он отметил, что, несмотря на кажущуюся простоту, эта ошибка представляет значительный интерес для исследований. Разработчики PHP выпустили исправление в тот же день после сообщения.

Источник: hightech.fm